|

전체

(검색결과 약 23,830개 중 16페이지)

| |

|

|

|

|

|

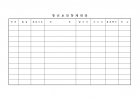

| 통신보안통제대장입니다.

통신보안통제대장

연번

월일

분류기호

제목

발신자

수신자

통제확인

비 고 |

|

|

|

|

|

|

|

| ■ e비즈니스 방어 전략

■ 침입탐지 시스템 개요

■ 시스템 특성

■ 시스템 기능

■ 일반적 구성

■ Localization 개요

|

|

|

|

|

|

|

|

| 학점은행제 교육기관에서 행하는 생활 보안교육 관리대장입니다

학점은행제 교육기관 생활 보안교육 관리대장 |

|

|

|

|

|

|

|

| 자기소개서샘플,자기소개서예문,자소서항목

합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료가 아닙니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 자기소개서샘플,자기소개서예문,자소서항목

합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료가 아닙니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 철저하게 분석하여 퇴고과정을 거쳐 공들여 쓴 자기소개서 입니다.

지난 몇 년간 합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료와는 격이 다른 예문입니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 강력한 서버보안 제안서 20페이지 분량

최신자료입니다. |

|

|

|

|

|

|

|

| 시스템 보안

백도어, 포멧스트링, 트로이목마 개념 및 대응책과 해킹시연

시스템 보안 레포트

목차

1. BackDoor

1-1. 백도어 개념과 Tool 소개

1-2. 백도어의 해킹시연과 대응책

2. Trojan Horse

2-2. 트로이목마의 해킹시연과 대응책

3-1. 포맷스트링 개념

2-1. 트로이목마 개념과 tool 소개

3. Format String

3-2. 포맷스트링의 해킹시연과 대응책

시스템 보안 레포트

1-1. BackDoor의 개념

백도어.. |

|

|

|

|

|

|

|

|

|

|

|

| 자기소개서샘플,자기소개서예문,자소서항목

합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료가 아닙니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 공문서분류표 및 보존기간종별 책정기준표입니다.

1. 분류번호

2. 기능명칭

보관, 문서보안, 인원보안, 시설보안, 통신보안, 보안검열

3. 세부명칭

서약서, 비밀영수증, 신원대장, 열쇠수수부, 암호자재 관리관계 문서, 보안교육 등

4. 보존기간(년)

1년~준영구 |

|

|

|

|

|

|

|

| 철저하게 분석하여 퇴고과정을 거쳐 공들여 쓴 자기소개서 입니다.

지난 몇 년간 합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료와는 격이 다른 예문입니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 철저하게 분석하여 퇴고과정을 거쳐 공들여 쓴 자기소개서 입니다.

지난 몇 년간 합격자들의 자기소개서를 참고하여 몇 번의 수정을 거쳤습니다.또 기업기념과 인재상을 고려하여 이목을 끌만한 단어들로 구성하도록 노력했습니다.

인터넷에 떠도는 진부한 자료와는 격이 다른 예문입니다. 반드시 합격하시길 기원합니다. |

|

|

|

|

|

|

|

| 네트워크 보안 -해킹의 기술-

목차

서비스 거부 공격 - DDOS

1999년 8월 17일 미네소타 대학에서 발생

(야후, CNN 서비스 중단)

확실한 대책 나오지 않음

공격자의 위치와 구체적인 발원지를 파악하는것이 거의 불가능에 가까움

공격자가 여러대의 마스터에게 명령을 하고 마스터는 여러대의 에이전트에게 에이전트들이 직접 공격대상에게 공격을 하게 된다.

스니핑 - ICMP 리다이렉트

.... |

|

|

|

|

|